![【Security Hub修復手順】[ EC2.8 ] EC2 インスタンスでは、Instance Metadata Service Version 2 (IMDSv2) を使用する必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-refcat-img-cea52bc8a6ec5cad9021b38df4a08b9e/24c76ee7c1ae7aa7f9676a59c77f8702/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[ EC2.8 ] EC2 インスタンスでは、Instance Metadata Service Version 2 (IMDSv2) を使用する必要があります

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは!AWS事業本部の吉田です。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[ EC2.8 ] EC2 インスタンスでは、Instance Metadata Service Version 2 (IMDSv2) を使用する必要があります

[EC2.8] EC2 instances should use Instance Metadata Service Version 2 (IMDSv2)

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、EC2インスタンスでEC2インスタンスメタデータ(IMDS)が バージョン2(IMDSv2) で設定されているかどうかを確認します。

インスタンスメタデータ、IMDSv2の概要については、

こちらのブログの

のセクションをご覧ください。

EC2インスタンスのIMDSがバージョン1(IMDSv1) の場合、コントロールは失敗します。

従来のIMDSv1はSSRF等の脆弱性と組み合わせられる事によりクレデンシャルが漏洩し、

そのEC2に割り当てられたIAMロールの権限を悪用されてしまう可能性があります。

IMDSv2は、メタデータの参照の際にトークンを必須とするセキュリティアップデートをしております。

SSRF等の攻撃の対策として、IMDSv2への移行をおすすめします。

ただし、AWS CLIやSDKでIMDSv2に対応していないバージョンを利用していたり、

サードパーティ製品でIMDSv1を利用していた場合、

IMDSv2への移行によって不具合が発生する可能性があります。

移行の課題、各ソフトウェアのIMDSv2対応有無の確認方法、移行判断の流れは、

こちらのブログの

のセクションをご覧ください。

修復手順

現在、AWS CLIとマネージドコンソール、どちらからの操作でもIMDSv2への移行が可能です。

具体的な変更手順は、

こちらのブログの

のセクションをご覧ください。

新規インスタンス作成時の対応

EC2インスタンス起動時に利用するAMI(AmazonLinux2023など)がIMDSv2をサポートしていた場合、デフォルトでIMDSv2に設定されております。

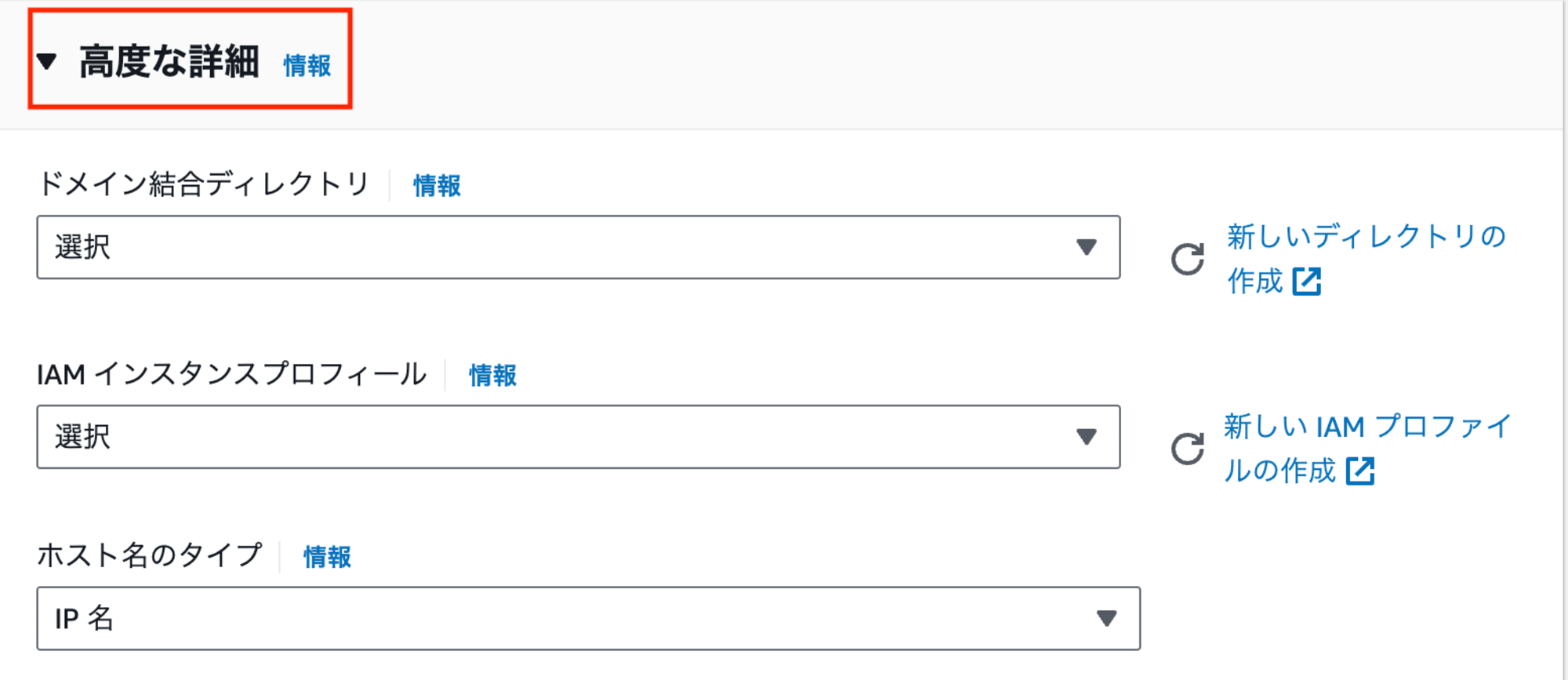

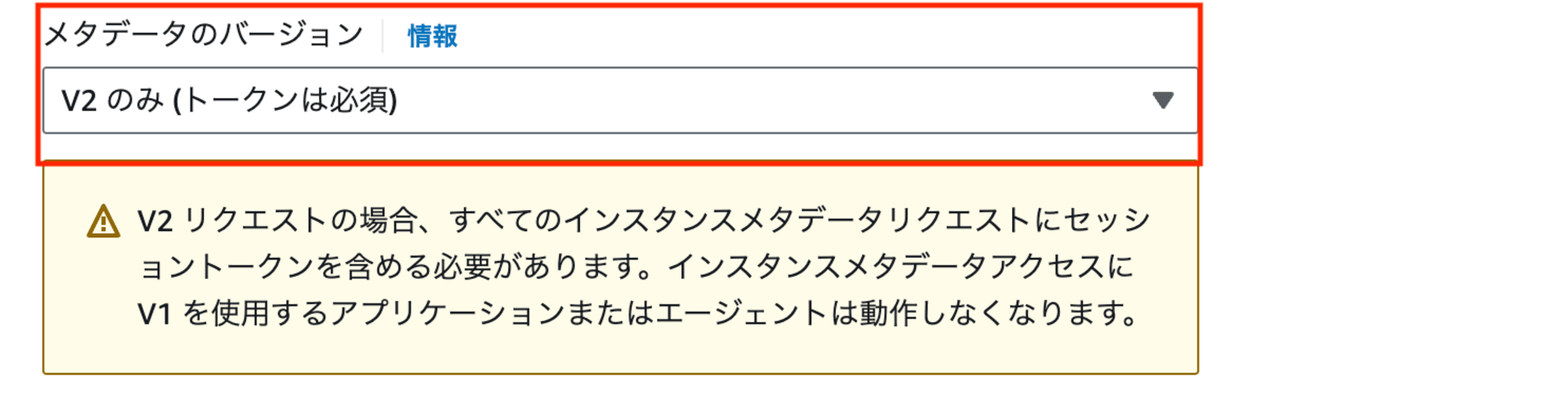

マネージドコンソールで作成する際は、インスタンス起動画面の一番下にある「高度な詳細」を開いていただき、

「メタデータのバージョン」が「V2のみ(トークンは必須)」に設定されていることを確認してください。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。